- מְחַבֵּר Lynn Donovan [email protected].

- Public 2023-12-15 23:47.

- שונה לאחרונה 2025-01-22 17:25.

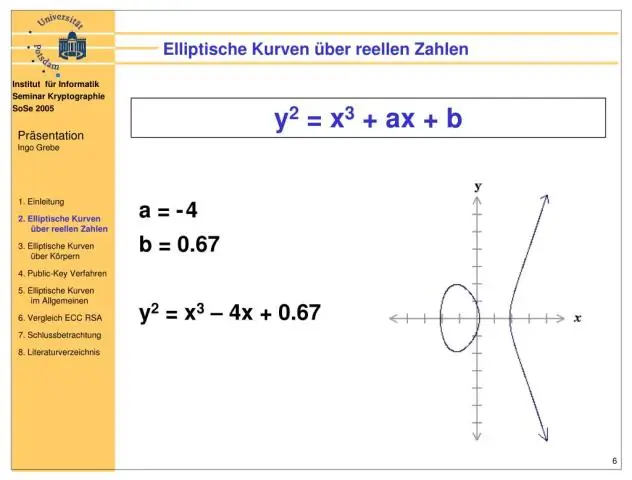

על יחיד עקומה אליפטית איזוגניה קריפטוגרפיה

אם משתמשים עקומה אליפטית דחיסת נקודה המפתח הציבורי יצטרך להיות באורך של לא יותר מ-8x768 או 6144 סיביות. זה הופך את מספר הביטים המועברים לשווה בערך למספר הלא- בטוח קוונטי RSA ודיפי-הלמן באותה רמת אבטחה קלאסית.

מכאן, האם קריפטוגרפיה של עקומה אליפטית מאובטחת?

אין הוכחה לכך עקומות אליפטיות הם למעשה" לבטח ". אבל אותו הדבר חל לגבי כל השאר קריפטוגרפי אלגוריתמים, אז אנחנו צריכים להסתפק בדבר הטוב הבא: מכיוון שאנחנו לא יכולים להוכיח שאף אחד מהם עֲקוּמָה הוא " לבטח ", נשתמש עיקולים שאנחנו לא יודעים לשבור (ולא מחוסר ניסיון).

בנוסף, מהי קריפטוגרפיה בטוחה בקוונטים? קוונטים - קריפטוגרפיה בטוחה מתייחס למאמצים לזהות אלגוריתמים עמידים בפני התקפות הן על ידי קלאסי והן קוונטי מחשבים, כדי לשמור על נכסי מידע לבטח גם לאחר קנה מידה גדול קוונטי המחשב נבנה.

בהתאם, האם מחשבים קוונטיים יכולים לשבור קריפטוגרפיה?

גדול אוניברסלי מחשבים קוונטיים עלולים להישבר כמה מפתח ציבורי פופולרי קריפטוגרפיה מערכות (PKC), כמו RSA ודיפי-הלמן, אבל זה רָצוֹן לא להסתיים הצפנה ופרטיות כפי שאנו מכירים אותה. מלכתחילה, זה לא סביר בקנה מידה גדול מחשבים קוונטיים יהיו ייבנה בשנים הקרובות.

מה היתרון העיקרי של קריפטוגרפיה של עקומה אליפטית על פני אלגמאל?

קריפטוגרפיה של עקומה אליפטית היה תחום מחקר לאחרונה בתחום של קריפטוגרפיה . זה מספק רמת אבטחה גבוהה יותר עם גודל מפתח קטן יותר בהשוואה לאחרים קריפטוגרפי טכניקות. מאמר זה מספק סקירה כללית של עקומות אליפטיות והשימוש בהן ב קריפטוגרפיה.

מוּמלָץ:

האם זרימה מרומזת מאובטחת?

במילים פשוטות, האבטחה של המענק המרומז נשברת ללא תקנה. הוא חשוף לדליפת אסימון גישה, כלומר תוקף יכול לחדור אסימוני גישה חוקיים ולהשתמש בהם לטובתו. יש לממש אותם עבור אסימונים בבקשה ישירה מאובטחת ב-HTTPS עם נקודת הקצה האסימון של שרת ההרשאה

מהי גישה מאובטחת מרחוק?

גישה מרחוק מאובטחת. גישה מאובטחת מרחוק שומרת על נתונים רגישים כאשר הגישה ליישומים מתבצעת ממחשבים מחוץ לרשת הארגונית. גישה מאובטחת מרחוק דורשת אמצעים להבטחת אבטחת נקודות קצה ולהשתמש ב-SSL VPN כדי לאמת משתמשים ולהצפין נתונים

על איזה שירות או פרוטוקול מסתמך פרוטוקול העתקה מאובטחת כדי להבטיח שהעברות עותקים מאובטחות הן ממשתמשים מורשים?

על איזה שירות או פרוטוקול מסתמך פרוטוקול העתקה מאובטחת כדי להבטיח שהעברות עותקים מאובטחות הן ממשתמשים מורשים? Secure Copy Protocol (SCP) משמש להעתקה מאובטחת של תמונות IOS וקבצי תצורה לשרת SCP. כדי לבצע זאת, SCP ישתמש בחיבורי SSH ממשתמשים המאומתים באמצעות AAA

האם יש עקומה בבחינות AP?

מבחני ה-AP של מועצת המכללה מדורגים על פי עקומה, בה מוקצים טווח של ציונים לכל ציון, הנעים בין 5 ל-1 (בהשוואה למערכת A-to-F). דירוג על עקומה מבטיח שהציונים מחולקים באופן שווה; זה בלתי אפשרי שכולם יקבלו את אותו ציון

מה השימוש בכלי עקומה?

הכלי Curves הוא הכלי המתוחכם ביותר לשינוי הצבע, הבהירות, הניגודיות או השקיפות של השכבה הפעילה או בחירה. בעוד שהכלי Levels מאפשר לך לעבוד על Shadows והבהרות, הכלי Curves מאפשר לך לעבוד על כל טווח גוונים